Le classement des cybermenaces les plus inquiétantes de l’année d’OpenText Security Solutions (les « Nastiest Malware of 2022 ») révèle notamment qu’Emotet a reconquis le sommet du classement et que LockBit a fait évoluer ses tactiques vers la triple extorsion.

« Les résultats de cette année montrent de manière évidente que les malwares conservent une place centrale dans les menaces qui pèsent sur les particuliers, les entreprises et les gouvernements, explique Muhi Majzoub, EVP et Chief Product Officer d’OpenText. Les cybercriminels font évoluer leurs stratégies en permanence, ce qui oblige les acteurs de la sécurité informatique à les talonner sans relâche. Avec l’adoption généralisée des charges utiles de ransomware et des cryptomonnaies facilitant les paiements, la bataille va perdurer. Aucune personne, aucune entreprise, quelle que soit sa taille, n’est à l’abri de ces menaces. »

Le top des malwares

- Emotet reste le botnet le plus performant, malgré une brève interruption l’année dernière. Son modus operandi : envoyer des campagnes à des milliards d’adresses e-mail chaque jour pour créer un point d’ancrage initial dans l’ordinateur de la victime, puis déployer des malwares qui évoluent latéralement et compromettent le reste de l’environnement avant d’injecter la charge de ransomware finale.

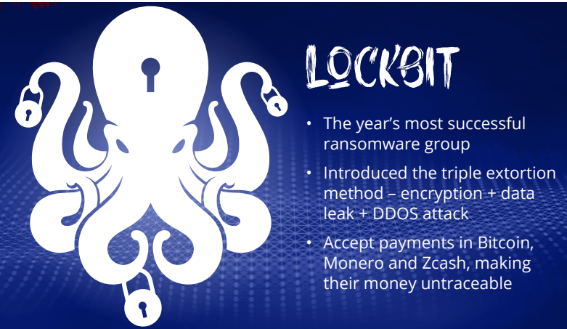

- LockBit s’impose comme le groupe de ransomware le plus prolifique et le plus performant de l’année. Bien qu’il existe depuis environ trois ans en tant que groupe de ransomware-as-a-service (RaaS), il continue de développer ses tactiques. En plus du chiffrement et de la fuite de données, la triple extorsion ajoute une troisième phase : une attaque par déni de service distribué (DDoS) sur l’ensemble du système pour le verrouiller complètement.

- Conti, un RaaS, fait partie des malwares surveillés par Nastiest Malware depuis quelque temps déjà. En février 2022, Conti a publié sur son site de fuite une déclaration de soutien au gouvernement russe. Peu après, le compte Twitter Conti Leaks a divulgué des conversations internes de Conti datant de près de deux ans, ce qui a entraîné le démantèlement du site de fuite et des serveurs de « command and control ». Par la suite, Conti s’est fragmenté en plusieurs opérations, notamment HelloKitty, BlackCat et BlackByte.

- Qbot (ou Qakbot), qui est potentiellement le cheval de Troie voleur d’informations le plus ancien du monde, est encore mis à jour aujourd’hui. Il se propage dans le réseau et infecte l’ensemble de l’environnement tout en « repérant les lieux » pour pouvoir accéder à un maximum de données à exfiltrer à des fins d’extorsion et pour préparer la phase finale des charges utiles de ransomware.

- Valyria est une autre souche d’un ancien cheval de Troie bancaire transformé en botnet de malspam (abréviation de malware spam ou malicious spam) avec des pièces jointes d’e-mails, transformées en scripts malveillants qui démarrent une chaîne d’infection aboutissant généralement à un ransomware. La complexité des composants de Valyria et sa capacité à échapper à la détection rendent ce malware difficile à éradiquer.

Des outils de simulation d’attaques adverses utilisés par les pirates

Cobalt Strike et Brute Ratel sont à la base des outils de simulation d’attaques adverses. Cobalt Strike est un outil de pen testing conçu par des hackers éthiques et Brute Ratel a été créé pour les red teams. L’objectif de ces outils est d’aider les équipes à simuler des attaques afin de comprendre les tactiques utilisées par les cybercriminels, de repérer les failles de sécurité et d’apporter les modifications appropriées. Sans surprise, Cobalt Strike, et maintenant Brute Ratel, sont fréquemment utilisés par les pirates.