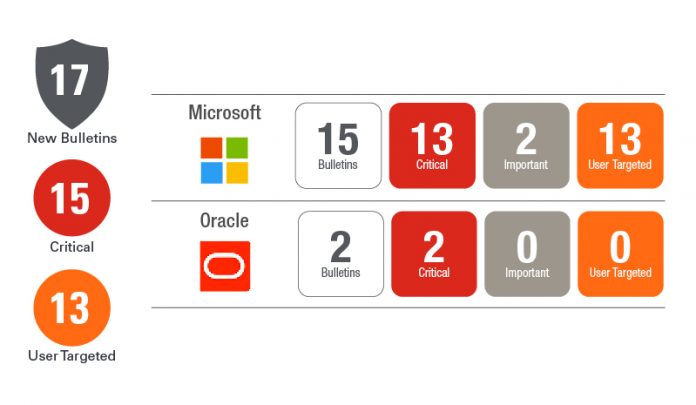

Microsoft publie des mises à jour pour Windows, Internet Explorer, Edge et Edge (Chromium), Microsoft Office, SharePoint, Windows Defender, Visual Studio, Microsoft Dynamics, Microsoft Apps pour Android et Apps pour Mac.

Microsoft résout deux vulnérabilités critiques (CVE-2020-1020 et CVE-2020-0938) de la

bibliothèque Adobe Font Manager, déjà activement exploitées. La CVE-2020-1020 a aussi été divulguée publiquement, ce qui rend cette vulnérabilité plus facilement exploitable par les pirates. En cas d’exploitation, le pirate peut exécuter du code à distance, et installer des programmes. Il peut afficher, modifier ou supprimer des données, ou créer de nouveaux comptes avec des droits Admin complets. Les systèmes Windows 10 limitent l’exécution du code malveillant à un conteneur SandBox AppContainer, avec des fonctions et des privilèges limités. Comme il s’agit d’une vulnérabilité qui cible l’utilisateur, le pirate peut cibler une personne à l’aide d’un document spécialement conçu à cet effet. Cette vulnérabilité peut être exploitée via le volet d’aperçu Windows.

Vulnérabilité dans OneDrive

Microsoft résout une vulnérabilité de type Important dans OneDrive (CVE-2020-0935), qui a été divulguée publiquement. Cette vulnérabilité peut permettre à un pirate d’élever son niveau de privilège afin d’exécuter une application spécialement conçue pour prendre le contrôle du système infecté. OneDrive comporte une fonction de mise à jour, qui vérifie régulièrement les fichiers binaires OneDrive et les met à jour. La plupart des clients devraient donc déjà être protégés de cette vulnérabilité.

De plus, Oracle publie aujourd’hui sa mise à jour CPU (Critical Patch Update) trimestrielle.

Cette CPU corrige 405 nouvelles vulnérabilités de sécurité dans plusieurs produits, notamment Java SE.