Organisée par l’Enisa, l’édition 2022 de l’exercice paneuropéen de cybercrise Cyber Europe 2022 s’intéressait cette année au monde hospitalier en proie à des attaques informatiques de plus en plus fréquentes. Près de 1 000 experts en cybersécurité y participaient.

Se préparer au pire, c’est un peu la meilleure des façons de s’éviter les mauvaises surprises. Tout comme les élèves et leurs enseignants s’entraînent régulièrement à une éventuelle intrusion, de plus en plus d’entreprises acceptent de se mettre en situation de crise pour mettre à l’épreuve leur capacité à réagir.

Quatre ans après s’être intéressé au secteur de l’aviation, l’exercice paneuropéen Cyber Europe, organisé par l’Enisa, s’est préoccupé, pour cette édition 2022, du monde de la santé. Au programme, une campagne de désinformation et une cyberattaque. Le scénario, pensé par l’Agence Européenne de cybersécurité, prévoyait que l’attaque se transforme en une cybercrise à l’échelle de l’UE. Au total 918 experts en cybersécurité se sont prêtés au jeu. Les rôles étaient divisés en trois : planificateurs, joueurs et observateurs. Avec 29 pays de l’Union européenne et de l’Association européenne de libre-échange (AELE) représentés, l’événement a également vu la participation de la Commission européenne, du CERT, mais aussi d’organes et d’agences comme Europol ou l’Agence européenne du médicament (EMA).

Un exercice réparti sur deux journées intenses

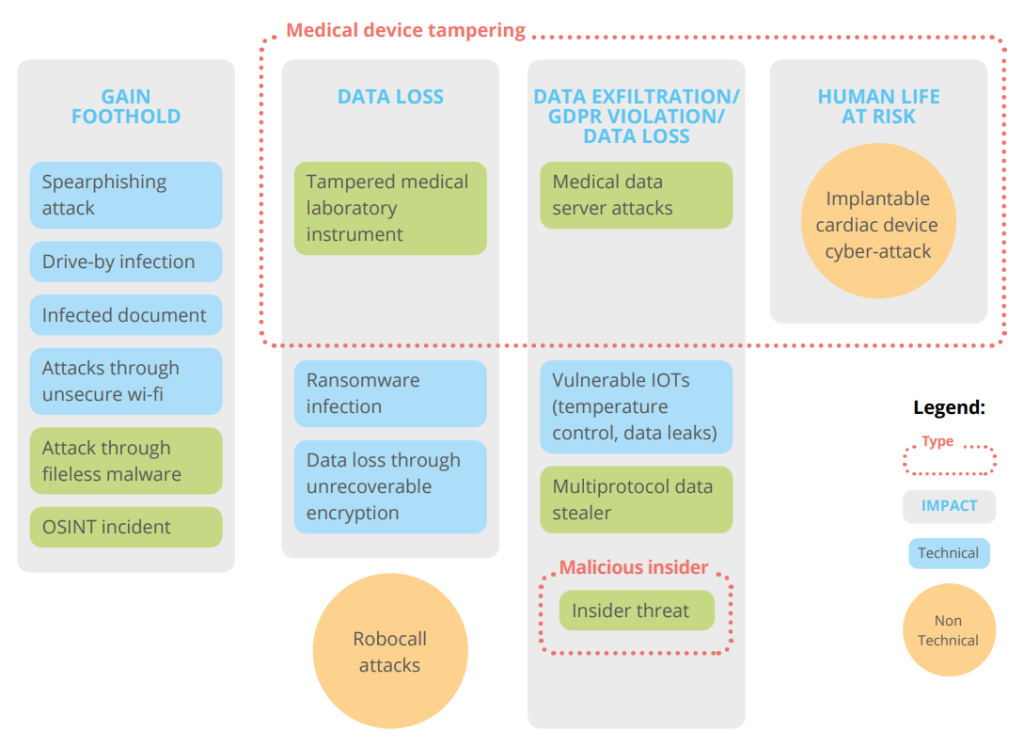

Dans les faits, les participants ont dû faire face à une cybercrise de plus en plus grave, en gérant simultanément plusieurs incidents émanant d’un scénario visant à reproduire de manière réaliste des incidents techniques. L' »épreuve » s’est déroulée sur deux jours et a débuté, le premier, par l’envoi d’une campagne de désinformation avec la divulgation de faux résultats de laboratoire et une cyberattaque visant à la fois les réseaux d’hôpitaux européens et les fournisseurs de services cloud.

Les participants ont apparemment testé avec succès les mécanismes de coopération technique et opérationnelle au niveau de l’Union. Ils ont également pu éprouver les plans de réponse aux incidents et de résilience au niveau local. Enfin, l’exercice a permis aux parties prenantes de se former aux différents aspects techniques de la situation.

L’analyse des résultats a été partagée avec les planificateurs dans un but d’amélioration des procédures, des processus de communication et de coordination déjà en place aux niveaux local, sectoriel, national, transfrontalier et européen.

Si le document n’a pas été rendu public, l’Enisa précise toutefois dans son After action report qu’il ressort de l’analyse [NDLR : sans surprise], que l’allocation d’un budget et de ressources proportionnels aux équipes de cybersécurité au sein des organisations de santé est essentiel pour garantir la résilience nécessaire en matière de cybersécurité dans le secteur de la santé et que la mise en place de tests réguliers au niveau local est fortement recommandée.