La première conférence de presse de l’ANSSI en 2023 était très attendue. Pour découvrir le « Panorama de la menace en 2022 », mais aussi pour rencontrer le nouveau directeur général de l’agence, Vincent Strubel, nommé début Janvier, et dont c’était une des premières apparitions publiques.

Vincent Strubel a présenté le 24 janvier au Campus Cyber les chiffres et tendances 2022 des cyberattaques, en compagnie de Mathieu Feuillet, sous-directeur Opérations, qui a détaillé le rapport.

Les menaces ont été analysées selon leur nature : à but lucratif (souvent des phishing ou des ransomwares), ou à but de déstabilisation ou de sabotage (d’origine étatique ), comme l’attaque contre le réseau satellitaire Ka-Sat, simultanément à l’attaque militaire russe contre l’Ukraine le 24 février 2022 ou encore d’espionnage.

Espionnage chinois

Pourtant avare en « attributions » ( nommer l’attaquant), en particulier s’il s’agit d’un Etat, l’agence a clairement désigné l’Empire du milieu, pour ses actions d’intelligence économique:

A l’image de l’année précédente, la menace d’espionnage informatique est celle qui a le plus mobilisé les équipes de l’ANSSI. Près de la moitié des opérations de cyberdéfense de l’agence en 2022 impliquaient des modes opératoires associés en source ouverte à la Chine. Répétées, ces intrusions démontrent une volonté soutenue de s’introduire dans les réseaux d’entités françaises stratégiques.

L’espionnage cible davantage l’écosystème, des ETI des PME sous-traitants de grands comptes, ce qui les rend plus difficiles à repérer. Le conflit en Ukraine renforce le phénomène.

Toutes les organisations sont des cibles potentielles

« Les attaques n’épargnent personne, toutes les organisations sont des cibles potentielles », a rappelé Vincent Strubel, qui a cependant voulu porter un « message optimiste » : avec de la prévention et de la préparation à une crise potentielle, la catastrophe peut être évitée.

Moins d’attaques, mais plus critiques

La première information a été accueillie avec surprise : la baisse de la quantité d’attaques par ransomwares en 2022 par rapport à l’année précédente, 109 contre 211, selon l’Agence. Cette statistique surprend tant l’actualité a été fébrile en la matière. Pour relativiser cette statistique, les intervenants rappellent qu’il s’agit là des incidents traités par l’Anssi, et non de la totalité des attaques. Et que d’autre part, des incidents plus mineurs ont peu être traités par les prestataires et ne seraient pas remontés jusqu’à l’Agence.

L’Anssi résume sur la page d’accueil du rapport :

Avec un niveau général qui reste élevé, l’ANSSI constate que cette menace touche de moins en moins d’opérateurs régulés et se déporte sur des entités moins bien protégées. Si le nombre d’attaques par rançongiciel portées à la connaissance de l’ANSSI a diminué, la menace d’espionnage informatique demeure prégnante, ayant de nouveau fortement mobilisé les équipes de l’agence.

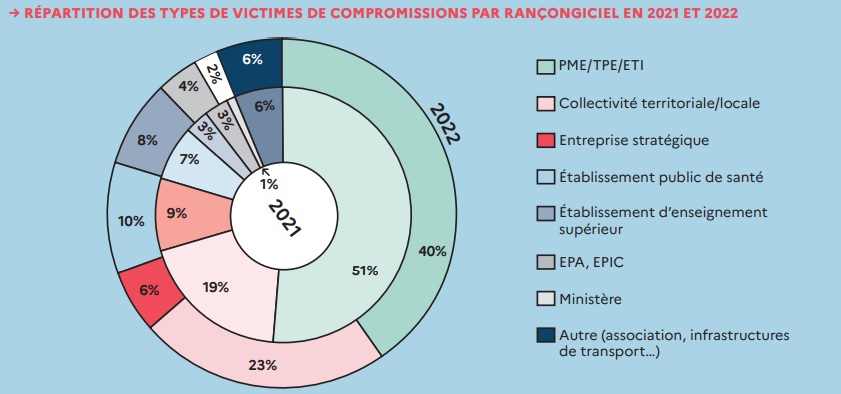

Les principales cibles : PME, collectivités, hôpitaux

Le rapport précise les cibles des attaquants : Après une accalmie lors du premier semestre, la menace cybercriminelle et plus spécifiquement celle liée aux rançongiciels a connu un regain d’activités fin 2022, se maintenant alors à un niveau élevé. Cette menace cybercriminelle touche particulièrement les TPE, PME et ETI (40 % des rançongiciels traités ou rapportés à l’ANSSI en 2022), les collectivités territoriales (23 %) et les établissements publics de santé (10 %).

Les nouveaux dispositifs des attaquants : des réseaux zombies de firewalls et de routeurs !

Les cybercriminels poursuivent leur professionnalisation, déjà remarquée depuis au moins deux ans. L’Agence note en effet que les attaquants « poursuivent l’amélioration constante de leurs capacités à des fins de gain financier, d’espionnage et de déstabilisation. Cette amélioration s’illustre en particulier dans le ciblage des attaquants qui cherchent à obtenir des accès discrets et pérennes aux réseaux de leurs victimes avec la compromission d’équipements périphériques (pare-feu ou routeurs). Ce ciblage périphérique se retrouve également dans le type d’entités compromises et confirme l’intérêt des attaquants pour les prestataires, les fournisseurs, les sous-traitants, les organismes de tutelle et l’écosystème plus large de leurs cibles. »

L’Agence signale aussi que des outils d’audits et de pénétration, détournés de leur usage « éthique », sont désormais disponibles dans la boîte à outils des attaquants.

« Il y a un message à faire passer: il faut patcher, et patcher vite! » Vincent StruBel

L’Agence rappelle la nécessité d’une politique de mise à jour , d’une sensibilisation régulière des collaborateurs du développement de capacités de détection et de traitement d’incident , et de préparation à la situation de crise. Elle a édité un très utile » guide d’hygiène informatique »

Les intervenants ont déploré que les vulnérabilités Exchange, qui restent une source majeure d’attaques ne soient pas traitées, alors que des correctifs ont été publiés par Microsoft dès juillet 2021.

Le bilan historique est éloquent, voici le nombre d’attaques traitées par l’ANSSI sur ce sujet, présentés lors de la conférence :

- 2020 : 786

- 2021 :1082

- 2022 : 831

Payer la rançon n’est pas interdit, mais déconseillé

Le modèle su « ransomware as a service » va continuer de prospérer, prévoit l’ANSSI.

Interrogé sur la licéité du paiement des rançons, Vinent Strubel a rappelé que ce paiement n’était pas illégal, ainsi que son remboursement par la compagnie d’assurance, mais a déclaré: « ce n’est pas une bonne idée, ça ne marche pas (ndlr: la loyauté du cybercriminel n’est as garantie), et cela finance les criminels »

La directive NIS2 va changer la donne

La transposition de la nouvelle directive NIS 2 (Network and Information System Security ) en droit français, attendue pour Octobre 2024 au plus tard « va permettre d’élever le niveau de cybersécurité de milliers d’entités, allant de la PME aux entreprises du CAC40, sur a minima 18 secteurs d’activité » prévient l’ANSSI.

Lire le rapport « Panorama de la menace en 2022 »